Cómo redirigir peticiones de HTTP a HTTPS en Nginx, Apache, Tomcat, Jetty y WildFly

Escrito por

el .

planeta-codigo

seguridad

software

software-libre

web

Enlace permanente

Comentarios

Usar el protocolo seguro HTTPS proporciona confidencialidad en la comunicación entre el navegador del usuario y el servidor, es una forma de mejorar la seguridad y privacidad. Por ello el buscador de Google lo tiene en cuenta como un parámetro que afecta al SEO siendo mejor usar el protocolo seguro. Sin embargo, el usuario puede estar accediendo por el protocolo no seguro a la página web al poner la dirección en la barra de direcciones o hay enlaces hacia nuestro sitio en otros que hacen uso del protocolo HTTP. Si queremos que nuestro sitio sea accedido únicamente usando el protocolo seguro deberemos hacer una redirección en el servidor.

Si tenemos una aplicación o una bitácora que hasta el momento era accedido por el protocolo no cifrado HTTP ahora que Google tiene en cuenta para el SEO que usar el protocolo seguro es un parámetro que tiene en cuenta el algoritmo de posicionamiento en el buscador quizá queramos redirigir todo el tráfico de HTTP al protocolo cifrado HTTPS.

Para usar HTTPS deberemos primero configurar el protocolo TLS/SSL en el servidor web o de aplicaciones usando un certificado SSL que podemos obtener ahora con Let’s Encrypt de forma gratuita o generar un certificado nosotros y que sea firmado por una autoridad de confianza. Una vez que el servidor es capaz de servir el tráfico por el protocolo HTTPS estamos en condiciones de realizar la redirección al protocolo cifrado HTTPS en el puerto 443 cuando sea accedido por el protocolo no cifrado HTTP en el puerto 80.

Dependiendo del servidor web o de aplicaciones que usemos la configuración será distinta, incluso lo podemos hacer a nivel de aplicación con la ayuda del framework web si este ofrece algún soporte para ello. A continuación incluiré la configuración necesaria para los servidores web y de aplicaciones más populares como son Nginx, Apache HTTPD, Tomcat, Jetty y WildFly y finalmente el caso haciendo la redirección a nivel de aplicación con el framework Apache Tapestry para desarrollar aplicaciones web con el lenguaje Java.

Contenido del artículo

Redirigir de HTTP a HTTPS en Nginx

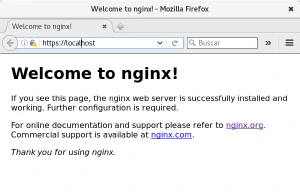

Usando Docker nos resultará más sencillo hacer la prueba que teniendo que instalar el paquete de Nginx en nuestra distribución. Puedes consultar varios artículos sobre Docker que he escrito a modo introducción y para empezar a usarlo.

En la sección del servidor que escucha en el puerto HTTP (80) realizamos la redirección permanente con el código de estado 301 hacia el protocolo HTTPS. En la sección del servidor que escucha en el puerto HTTPS (443) activa el uso de TLS/SSL usando varias directivas y sirve los documentos de /usr/share/nginx/html en la ruta /.

|

|

|

|

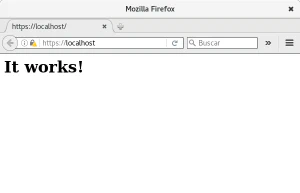

Redirigir de HTTP a HTTPS en Apache HTTPD

La configuración para Apache HTTPD es similar simplemente cambian las directivas según su propia configuración. Se activan los módulos para usar TLS/SSL y el que permite hacer reescrituras de las URL.

|

|

|

|

Redirigir de HTTP a HTTPS en Tomcat, Jetty y WildFly

Es muy habitual que los servidores de aplicaciones como Tomcat, Jetty o WildFly sean accedidos no directamente por el navegador del usuario sino a través de un servidor web como Nginx o Apache haciendo de proxy. Cuando hay un servidor web que actúa de proxy para el servidor de aplicaciones es posible decidir que el establecimiento de la conexión cifrada TLS/SSL del protocolo HTTPS se realice en el servidor web y la comunicación cifrada termine al mismo tiempo en él, la comunicación entre el servidor web y el servidor de aplicaciones se realizaría usando el protocolo HTTP. Esto descarga del servidor de aplicaciones la tarea algo costosa del establecimiento de la conexión cifrada y tener que cifrar el tráfico.

Para el caso de Tomcat, Jetty y WildFly habiendo configurado la posibilidad de usar el protocolo seguro la configuración para hacer la redirección es la misma para los tres, habría que añadir al archivo descriptor web.xml de la aplicación el siguiente fragmento XML. Esto hace que el servidor fuerce la conexión segura para los recursos indicados, en este caso todos al usar el patrón /*.

|

|

Redirigir de HTTP a HTTPS en en una aplicación Java

Con algún mecanismo propio que empleemos al programar la aplicación (en Java por ejemplo con un filtro) o el framework web que usemos para desarrollar la aplicación web quizá nos ofrezca algún mecanismo para redirigir las peticiones al puerto seguro cuando sea accedida por el puerto inseguro, por ejemplo, para que la redirección la haga la aplicación en vez del servidor con el framework Apache Tapestry basta añadir la siguiente configuración en el módulo de la aplicación.

|

|

El código fuente completo del ejemplo puedes descargarlo del repositorio de ejemplos de Blog Bitix alojado en GitHub y probarlo en tu equipo ejecutando siguiente comando:./docker-nginx.sh o ./docker-httpd.sh