Manual básico sobre ataques informáticos, peligros, tipos, cómo detectarlos, cómo evitarlos y medidas de prevención

Escrito por

el .

planeta-codigo

seguridad

Enlace permanente

Comentarios

Las compañías realizan importantes esfuerzos para implementar medidas de seguridad pero aún con ellas si el usuario no toma las medidas oportunas muchas de las medidas de seguridad de una organización, computadora o de un dispositivo electrónico son inútiles. En vez de atacar la seguridad de los servicios o dispositivos los delincuentes pueden atacar una parte que suele ser más débil, el usuario. Para evitar ser víctima de un ataque informático conviene conocer unas pocas medidas preventivas que son sencillas para detectar la mayoría de potenciales ataques.

La informática ha dejado de ser la de los ordenadores personales aislados para trabajos ofimáticos. La evolución de la tecnología informática por un lado llegando hasta los teléfonos inteligentes y la tecnología de internet permitiendo comunicaciones electrónicas a nivel mundial es una de las siguientes revoluciones a la revolución industrial en el siglo pasado. La informática hace tan solo unos pocos lustros era algo adoptado por personas interesadas en la tecnología, hoy quien no tiene un ordenador personal o portátil tiene un teléfono inteligente o smartphone. La tecnología se ha masificado y democratizado.

Al mismo tiempo que la tecnología informática ofrece gran cantidad de beneficios para personas y empresas pueden ser utilizadas por personas sin escrúpulos para hacer el mal de forma intencionada y totalmente consciente de lo que hacen. A través de internet quizá los delincuentes no amenacen tu integridad física en la calle de las personas pero el daño psicológico o estafa económica tiene el potencial de ser igual de dañino.

Contenido del artículo

Cuales son los peligros de los ataques informáticos

Los peligros y consecuencias de sufrir un ataque informático están a la misma altura de las tareas que hacemos de la informática, que ya son muchas y cada vez serán más.

En el caso personal muchas cosas se puede hacer ya a través de internet, dos de ellas son especialmente sensibles. Una son las que involucran dinero como compras por internet con tarjeta de crédito o acceso a cuentas bancarias a través de la oficina digital que ya ofrecen y exigen todos los bancos para realizar transferencias y pagos. La segunda es aquellas que tienen que ver con datos personales dónde las redes sociales como Facebook, Twitter o LinkedIn recopilan y cualquier persona tiene acceso. En el ámbito profesional existen los mismos peligros con graves consecuencias para la empresa que sea víctima de un ataque.

En un mundo capitalista en el que para la mayoría de las cosas se necesita dinero los ataques generalmente tienen un móvil económico en el que los delincuentes roban o estafan a las víctimas. El robo puede ser directamente a través de la tarjeta de crédito, de la cuenta bancaria o, de PayPal entre otros medios para transferir dinero entre cuentas y realizar pagos. Otra forma es indirecta, a través de la extorsión en el que el delincuente a través de una situación de poder exige a la víctima realizar acciones como la transferencia de dinero bajo la amenaza de por ejemplo publicar datos o información sensible robada exprimiendo a la víctima haciéndole creer que acatar sus exigencias la única posibilidad de recuperar datos importantes o cuentas de algún servicio, el desconocimiento o inocencia de la víctima es otra situación para perpetrar la estafa.

Por un momento imagina que te roban las credenciales que dan acceso a un servicio importante como la del correo electrónico, las del banco, los datos de la tarjeta de crédito, los de la cuenta de Google con todos sus datos como correo electrónico, documentos, fotos y se ha configurado como medio de pago, de PayPal, de Amazon por poner solo unos ejemplos pero la lista seguramente sea mucho más larga. Las consecuencias son que te pueden joder la vida mucho y convertir de repente tu vida en una pesadilla por simplemente un pequeño error de unos minutos del que ni siquiera has sido consciente. Puedes perder los ahorros de varios años de trabajo y dejarte la cuenta del banco vacía con problemas adicionales asociados si no se pueden afrontar pagos de hipoteca o ese dinero era el medio de afrontar los gastos. No te van a hacer daño físico pero el daño económico puede ser extremadamente importante también con un daño psicológico que quizá esté a mayor o la misma altura.

Este es un mensaje de audio de lo que parece una comercial o trabajadora en una sucursal de una entidad bancaria ante un número de ataques masivo no solo en la suya que muestra el grado de alarma y caos que es capaz de generar un ataque masivo con la capacidad de ser a nivel nacional.

En el caso de sufrir un ataque informático los grupos dedicados a delitos informáticos de los diferentes cuerpos de policía harán todo lo posible para evitar más daños, reparar el causado que quizá no sea mucho y poner a disposición de la justicia a los delincuentes si pueden dependiendo del país el país en el que está el delincuente pero tampoco son todo poderosos y sus recursos materiales y de personal son limitados. La policía no da a basto con el número de casos que ya se dan, y los ataques parece que solo van a ir a mayor en número y gravedad. La policía únicamente se centrará en los más graves o en aquellos que se produzcan por bandas organizadas, por reiteración o por la posibilidad de acabar con ataques futuros. El mejor consejo que te va a dar la policía seguramente es la prevención, que evites ser víctima de un ataque informático. Con unas pautas sencillas la mayoría de ataques son detectables y evitables.

Quizá los seguros del banco o vivienda previstos a tal efecto permitan recuperar a la víctima parte del dinero que le han estafado pero seguramente sea una pequeña parte del total y por supuesto el daño psicológico no es reparable vivido durante un periodo de incertidumbre que puede durar semanas y meses.

Medios de ataque informático

Antes de la llegada de internet el mayor peligro eran los virus informáticos que eran programas con funciones maliciosas que causaban pérdida de datos o bloqueos en el sistema que requerían un reinicio. Su medio de transmisión era a través discos extraíbles y estaban ocultos en programas con funciones legítimas, al ejecutar estos el virus se ejecutaba al mismo tiempo. Una vez ejecutado el virus este se replicaba en el ejecutable del resto de programas con lo que al llevar discos de una computadora a otra la infección se extendía.

La mayoría de ataques son masivos aunque algunos aún costando más trabajo por parte del delincuente son individuales.

En computadores, correo electrónico y documentos

Hoy en día los virus informáticos siguen existiendo pero el medio por el que se transmiten ha cambiado de los discos extraíbles a programas descargados por internet o archivos adjuntos en correos electrónicos. Los virus no solo se ejecutan al ejecutar un programa infectado sino que los documentos de datos también pueden contenerlos como un documento de Word, hoja Excel o presentación de PowerPoint y documentos de otros programas. Además de realizar la función maliciosa una forma de transmitirse es enviando un correo electrónico a todos los contactos del usuario.

Las acciones de un virus informático son diversas como secuestrar los documentos del usuario, posteriormente el delincuente solicita un pago si la víctima quiere recuperarlos. Otra acción es registrar todas las pulsaciones del teclado denominada keylogger que también es peligrosa ya que al mismo tiempo envía al delincuente el registro con potencialmente el usuario y contraseñas de cuentas importantes como las mencionas de bancos Google o Amazon, además los keyloggers pasan desapercibidos.

En dispositivos móviles, correo electrónico, SMS, WhatsApp

Los dispositivos móviles ya sean teléfonos móviles inteligentes o tabletas con conexión a internet mediante WIFI son dispositivos también vulnerables y medios que utiliza el usuario a través de los que realizar ataques. Además del correo electrónico los dispositivos móviles añaden otros vectores de ataque como las aplicaciones de mensajería instantánea como WhatsApp, Telegram o simplemente mensajes SMS. Lo único que se necesita para hacer llegar de forma directa un ataque a un usuario de forma muy precisa es su número de teléfono, un dato que no es especialmente difícil de conseguir. En los dispositivos móviles, además, detectar algunos ataques es un poco más complicado por la forma de interactuar.

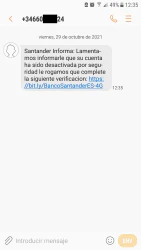

Ejemplo de ataque mediante suplantación de identidad o phishing

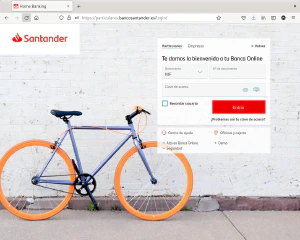

Este es un ejemplo de mensaje SMS con una alarmante supuesta desactivación de la cuenta que solicita una verificación por motivos de seguridad. En realidad el enlace lleva a una página de phishing que trata de suplantar la identidad de la página de inicio de sesión de la banca online del banco Santander que en caso de que el usuario introduzca los datos de inicio de sesión será una víctima si este banco no implementa medidas adicionales de seguridad. Y aún implementando medidas adicionales que simplemente consisten en enviar un mensaje SMS al móvil asociado a la cuenta online, los delincuentes se las pueden saltar sin dificultad solicitando un duplicado de la SIM de la víctima y usando SIM swapping.

Una combinación de phishing para obtener las credenciales de acceso a la banca online, conocido el número de la víctima junto con un SIM swapping y las medidas de seguridad de algunos bancos resultan insuficientes para evitar operaciones fraudulentas.

- Así se gestó un «atraco virtual» de 240.000 euros a través de Bizum

- Desarticulada una banda de estafa con «SIM swapping» que operaba entre A Coruña y Brasil

El enlace del mensaje SMS usa un acortador de direcciones para ocultar la dirección destino a la que se dirige. Este tipo de ataques son más difíciles de detectar en los móviles por no poder examinar el destino del enlace y por la limitación de las pantallas que son más pequeñas y no permiten ver la dirección completa una vez cargadas en el navegador. Este tipo de ataques también son posibles en ordenadores con enlaces que llegan a través de correo electrónico.

En este ejemplo la página que suplanta la identidad de la banca online del banco tiene un aspecto que perfectamente podría considerarse válido si no se compara con la página real. Utiliza los colores corporativos del banco, el logotipo oficial y un aspecto bastante similar al real. La diferencia para darse cuenta de ser una página de suplantación de identidad está en la dirección de la página que muestra el navegador en la barra de direcciones con un dominio que no se corresponde con el oficial del banco y por el detalle del marcador en la parte inferior del Powered by.

Este es el caso de un ejemplo potencialmente de un ataque de phishing que he recibido.

Ataques personalizados

Otros ataques comienzan con un mensajes basado en un texto genérico. Al responder al correo electrónico el receptor válida que la dirección de correo electrónico es correcta y en uso y el destinatario original muestra interés. Una vez iniciada la conversación el objetivo es algún tipo de solicitud aparentemente buena pero que al finalizar requiera un pago momento en el que se produce algún tipo de ataque informático. Los más perseverantes quizá involucre una transacción que haya ido perfectamente pero una vez ganada la confianza en las siguientes con algún tipo de excusa haber algún cambio en el proceso de forma de pago donde se produce el ataque.

Páginas peligrosas

Algunas páginas tratan de ofrecer algo muy demandado por muchos usuarios que suelen ser del tipo obtener algo gratis que cuesta dinero comprarlo. Dada la cantidad de usuarios que visitan esas páginas si contienen algún tipo de ataque informático seguro que algunos visitantes se conviertan en víctimas. Algunos tipos de cosas muy buscadas por los usuarios son piratear la licencia de Microsoft Windows y la suite ofimática de Microsoft Office, pirateo de programas profesionales como la herramienta de retoque fotográfico Adobe Photoshop, descarga de contenido digital como películas de estreno, series, libros electrónicos y música, pirateo de televisión de pago y por supuesto páginas pr0n.

Muchas de estas páginas al acceder a ellas abren pestañas y ventanas emergentes aún con las medidas que implementan los navegadores para evitarlo, las ventanas emergentes son muy molestas y suelen contener algún tipo de publicidad de baja calidad. El abrir ventanas emergentes es el tipo de entorno en el que emplear un ataque de tabnabbing.

Tipos y formas de ataque informático

La mayoría de ataques comienzan de la misma forma en cualquiera de sus variantes, con una oferta tentadora por muy inverosimil que parezca para que el usuario no se resista a responder.

Secuestro de datos

En los ataques informáticos que consisten en el secuestro de datos los delincuentes extorsionan a la víctima posteriormente si quiere recuperarlos exigiendo un pago. Aunque el ataque está dirigido contra los datos de la víctima el móvil suele ser uno económico. Aceptar el chantaje no es la opción recomendada ya que no hay garantía de recuperar los datos, el delincuente podría seguir chantajeando más a la víctima con un monto total de dinero estafado importante sin garantías. Una vez de haber sufrido el ataque informático contra los datos la mejor opción para no caer en la extorsión es recuperar los datos de una copia de seguridad. Tener una copia de seguridad de los datos es una forma de prevención para estos casos y otros de pérdida de datos.

Robo de credenciales y datos bancarios

Otros ataques informáticos están dirigidos a robar las credenciales o los datos de su tarjeta de crédito de una cuenta importante del usuario. El robo de las credenciales de una cuenta o datos de la tarjeta de crédito ocurre sin ni siquiera ser la víctima consciente del robo. El delincuente hace llegar a la víctima a través de cualquier medio y dispositivo un enlace que lleva a una página aparentemente igual que la legítima pero que en realidad es una página maliciosa que simula ser una legítima, en algún punto a la víctima se le presenta el formulario que solicita las credenciales de la cuenta o los datos de la tarjeta bancaria. La víctima los introduce y la página controlada por el delincuente ahora en posesión de los datos puede ir a la página legítima y realizar las mismas acciones que pudiera hacer el usuario.

Este tipo de ataques de suplantación de identidad son denominados de phishing. Son muy peligrosos por dos motivos, porque son muy simples de realidad y porque se pueden hacer de forma masiva a muchos usuarios. Seguramente muchos usuarios potenciales víctimas no caigan en la trampa pero por probabilidad y estadística con que unos pocos se conviertan en víctimas compensa a los delincuentes.

Si son los datos de la tarjeta de crédito es posible realizar compras y pagos en cualquier página que la acepte hasta el límite que permita. Si se trata de las credenciales de una cuenta bancaria y el banco no tiene medidas adicionales de seguridad es posible realizar transferencias bancarias.

Para cuando la víctima se da cuenta puede ser demasiado tarde de que está siendo o ha sido estafado de una cantidad importante de dinero con un límite de los fondos de la cuenta bancaria que respalde las transferencias o los pagos de la tarjeta de crédito. Esto es, la víctima puede llegar a perder la totalidad de los fondos de su cuenta bancaria en un plazo de varios días.

Estafa o timo nigeriano

La estafa o timo nigeriano o la estafa nigeriana es su encarnación en internet al timo de la estampita que se daba en las calles. El timo del nigeriano y el timo de la estampita al igual que otros timos por internet basan su efectividad en la avaricia de la víctima.

En el caso del timo del nigeriano suele darse a través de mensajes de correo electrónico. Hay muchas versiones en el contenido del mensajes pero todas se basan en el contar una historia en el que una persona muy rica a punto de fallecer con mucho dinero desea donar su fortuna de varios millones al receptor del mensaje por muy raro que parezca ya que que en realidad se conocen de nada. Si el receptor del mensaje se cree por avaricia e inocencia algo tan bueno pero que no es verdad entrando en el juego se convertirá en víctima.

Iniciada la conversación el delincuente pide un pequeño pago para desbloquear los fondos del supuesto rico para que la víctima pueda recibirlos. Por supuesto, el delincuente no realizará ninguna transferencia y con alguna excusa seguirá pidiendo más pagos a la víctima. El resultado es que la víctima dependiendo de lo que tarde en darse cuenta de que está siendo objeto de una estafa pierde más o menos dinero en las transferencias que haya hecho. Otra forma de estafa es que el delincuente pida los datos bancarios o de tarjeta de crédito, información que nunca bajo ningún concepto hay que proporcionar a nadie por internet ni siquiera a alguien que diga ser un empleado de nuestro banco.

Cómo detectar potenciales ataques con consejos simples

Aunque algunos de los ataque son muy burdos, por su capacidad de causar daños muy graves conviene estar prevenidos y alerta. Por suerte, muchos de los potenciales intentos de ataque informático son muy sencillos de detectar con unas pocas y sencillas pautas.

Los servicios de correo electrónicos en la nube como Gmail son capaces de detectar la mayoría de correos electrónicos con potenciales ataques y de spam, sin embargo, como crear una cuenta de correo electrónico es gratuita los delincuentes y personas dedicadas a enviar correos electrónicos no deseados o spammers les resulta fácil continuar con su actividad en caso de que su cuenta sea cerrada por actividad ilegal según los términos de Google o el servicio que utilicen. Aún con la tasa de acierto de Google de detectar spam y correos fraudulentos con ataques el sistema no es perfecto y algunos llegan a la bandeja de entrada como cualquier otro correo válido. Con caer en un único ataque es suficiente con tener una buena cantidad de problemas y daños.

Una forma muy utilizada es a través de correos electrónicos por su sencillez y posibilidad de hacerlo masivo. Como muchos ataques tienen origen en otros países el lenguaje en los correos electrónicos recibidos está en inglés. En el caso de los hispano hablantes recibir un correo electrónico en inglés ya es un potencial indicio de potencial ataque que junto con otros factores es reconocible.

Por el mismo motivo que los ataques tienen un origen extranjero aún cuando los correos electrónicos llegan en español es porque los delincuentes realizan una traducción desde su idioma nativo, normalmente con alguna herramienta automatizada o la hacen ellos mismos. El texto en español aunque entendible suele tener fallos ortográficos, de sintaxis o utilizar expresiones que no se suelen utilizar. Los correos que tienen este tipo de errores también son potenciales correos de ataques.

Un dato importante es saber cual es la cuenta origen que envía el correo electrónico, si es una desconocida ya es sospechoso más cuando al mismo tiempo se trata de un correo inesperado. Conviene fijarse bien tanto en el nombre del usuario como en el dominio del correo electrónico ya que algunos cambian una letra para parecer el mismo que uno legítimo siendo totalmente uno diferente. Por ejemplo, si el correo legítimo es gestor@bancosantander.es uno fraudulento podría ser gestor@bancosantander.ink, conviene conocer cuál es el dominio legítimo del emisor para identificar este tipo de avisos, este ejemplo es muy claro pero hay otros más difíciles de identificar.

Enviar correos de forma masiva una gran cantidad de usuarios requiere utiliza el mismo texto para todos, esto hace que los correos electrónicos no estén personalizados y su salida sea un simple «Hola» ni el texto del mensaje incluya ningún detalle relacionado con el usuario. En estos correos el texto es creado a partir de una plantilla genérica.

Para tratar de incitar a la potencial víctima a realizar la acción que los delincuentes desean, tanto el asunto del mensaje como el texto del mismo suelen usar un lenguaje que provoque urgencia, requerir una acción inmediata, tiene un contenido emocional y se autodefinen como correos importantes. El motivo de este lenguaje es evitar que el usuario reaccione de forma inmediata sin pensar, para evitar la detección del fraude. Los mensajes que utilizan este lenguaje de urgencia e inmediatez suelen ser otra forma de detectar correos electrónicos potencialmente con ataques informáticos.

Otros correos de ataques aunque en menor cantidad están más elaborados y son más difíciles de detectar. Los más avanzados no son tan burdos y pueden utilizar un correo electrónico bien diseñado con el logotipo original de la compañía y sin faltas de ortografía en un perfecto español. En estos casos la forma de detectarlos es por el origen de la dirección de correo electrónico comentada anteriormente y por incluir enlaces que llevan a páginas que no son las legítimas. Al igual que en el caso de la dirección de correo electrónico, un correo fraudulento puede incluir un enlace con una dirección parecida a la legítima pero algo diferente. Por ejemplo, si la dirección legítima y correcta es https://particulares.bancosantander.es/login/ la fraudulenta podría ser https://particulares.bancosantander.ink/login/, si no se presta atención a ese ink en la barra de direcciones del navegador pasa perfectamente desapercibido. Por ello, siempre conviene fijarse en la barra de direcciones del navegador. Hay que tener en cuenta que aunque el texto que el usuario ve de un enlace sea https://particulares.bancosantander.es/login/ la dirección del mismo ser la página fraudulenta https://particulares.bancosantander.ink/login/.

Los navegadores al pasar con el ratón por encima del texto de un enlace suelen mostrar la dirección del mismo, esto permite saber cual es su dirección real sin tener que pulsarlo. Los navegadores de los dispositivos móviles no ofrecen esta funcionalidad por no utilizarse un ratón y este tipo de trucos son más difíciles de detectar.

Especialmente hay que tener en cuenta los correos electrónicos con comunicaciones de los bancos. Otros asuntos muy utilizados son la de mensajes con paquetes que no hemos pedido pero que solicitan un pago para recogerlo tan bajo muchos usuarios pican en la trampa. O correos relacionados con algún organismos estatal SEPE, la seguridad social o servicio de salud.

Como norma básica nunca se deben enviar o proporcionar las credenciales de ningún servicio o datos de tarjeta bancaria a alguien que los solicite ni introducir en ninguna otra página. Los delincuentes se aprovechan de que por naturaleza muchas personas son muy confiadas. Ningún empleado de ningún banco va a pedir nunca las credenciales de inicio de sesión en la banca electrónica o tarjeta de crédito de un cliente ni por correo electrónico ni por teléfono. Conviene conocer estos casos que nunca se pueden dar y en caso de que una comunicación o alguien lo intente saber de forma inmediata que es un muy potencial ataque informático.

Este es el manual de Google conocer que es el phishing y que datos se suelen robar demás para evitar y denunciar los correos electrónicos de phishing con varios de los consejos comentados en este artículo y con algunos detalles más, por ejemplo, como denunciar una cuenta de Gmail que esté siendo utilizada para realizar ataques de phishing. La versión en inglés de la misma página es más detallada, Avoid and report phishing emails.

Medidas preventivas para evitar problemas de seguridad

Aún conociendo los indicios de potenciales correos electrónicos o direcciones de páginas nadie está a salvo de los ataques por las múltiples formas en las que estos se presentan. En este artículo se comentan los más básicos y habituales pero hay algunos más elaborados en los que incluso alguien experto puede ser víctima perfectamente. Para evitar riesgos conviene tomar unas medidas de prevención básicas.

Hay que estar siempre alerta y sospechar cuando algunas cosas no encajan o parezcan demasiado buenas de personas desconocidas o con pseudónimos. Ante un correo electrónico o mensaje considerado como un ataque informático lo mejor es ignorarlo, no interactuar con él, ni siquiera abrirlo, ni descargar sus adjuntos si los tiene. En caso de ser un mensaje sospechoso pero no estar seguros lo mejor es estar alerta analizando la dirección del origen, enlaces que contiene y cuidado con los adjuntos.

En el caso de una computadora nunca hay que ejecutar programas obtenidos de adjuntos de un correo electrónico ni obtenidos en internet que no sean de fuentes fiables. Abrir documentos también es peligroso, por ejemplo esos típicos correos con una presentación de Power Point con algo gracioso o emocional que se difunden en cadenas con los contactos son candidatos a tener funciones maliciosas que exploten alguna vulnerabilidad del programa que los abre.

Utilizar un programa gestor de contraseñas

Cada servicio ha de tener sus propias credenciales y contraseña de inicio de sesión, esto hace que en caso de que las credenciales de un servicio sean robadas no afecte ni sirvan para otros servicios. Aunque uno no haya tenido el ataque de forma directa los puede sufrir a consecuencia del ataque que haya sufrido un servicio, los propios servicios también reciben ataques informáticos y robo de credenciales, en caso de que las mismas credenciales de un servicio se utilicen en otros todos de esos otros también están en peligro.

Ya, pero si tengo que tener unas credenciales y contraseña para cada servicio… ¿cómo recuerdo las contraseñas de todos?. Sencillo, utilizando un programa gestor de contraseñas KeePassXC o similar. Los programas gestores de contraseñas son bases de datos de credenciales que las guardan cifradas, la base de datos está protegida con una contraseña maestra con lo que solo es necesario recordar una contraseña. Los programas gestores de contraseñas tienen otras funciones útiles como generador de contraseñas fuertes, soporte como generador de segundo factor de autenticación y mantener cifradas las contraseñas en la base de datos con lo que aunque el archivo de base de datos fuera robado las contraseñas seguirán estando seguras.

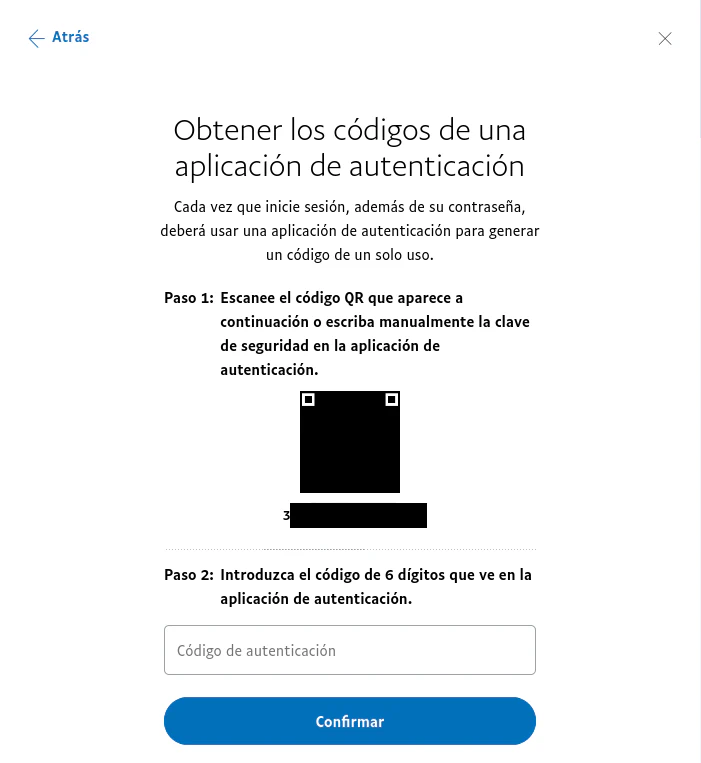

Configurar el segundo factor de autenticación para iniciar sesión

Los servicios de grandes compañías e importantes ofrecen configurar segundo factor de autenticación como medida adicional a las credenciales de usuario y contraseña. El segundo factor de autenticación además de la contraseña requiere un código temporal generado con un dispositivo que tiene el usuario como un smartphone, aunque la contraseña haya sido robada el código temporal mantiene protegida la cuenta. Conviene activar el segundo factor de autenticación en aquellos servicios importantes que lo ofrezcan como Google, Amazon y PayPal. El programa KeePassXC ofrece soporte para actuar como generador de códigos temporales del segundo factor de autenticación.

Utilizar tarjetas de crédito virtuales

Seguramente todos los bancos ofrezcan la posibilidad de crear tarjetas de crédito virtuales. En vez de introducir los datos de la tarjeta física, una tarjeta virtual es una tarjeta que actua como una tarjeta real pero que existe físicamente y se crea bajo lo demanda del usuario en unos pocos segundos, permiten realizar el pago de una compra en internet con mayor seguridad que las tarjetas físicas. Al crear la tarjeta virtual los datos asociados a la misma son los mismos de una tarjeta física real como los 16 dígitos del número de tarjeta, fecha de caducidad y código de seguridad.

Adicionalmente al crear la tarjeta virtual es posible especificar el importe máximo permitido a cargar en la tarjeta que será un poco superior al importe de la compra en la que se pretenda usar. También es posible especificar los meses deseados de su caducidad pudiendo elegir entre ser de tan solo tres meses o un año.

Al no usar los datos de la tarjeta real, establecer un límite máximo en el importe que se puede cargar en la tarjeta virtual y establecer una fecha de caducidad menor aumenta la seguridad en una compra por internet.

Hacer copias de seguridad

No solo por los ataques de seguridad sino por corrupción de datos y fallos de hardware es necesario hacer copias de seguridad de forma periódica. Los datos son más importantes que el propio hardware donde se almacena, el hardware es reemplazable en caso de fallo pero los datos no son reemplazables en caso de pérdida por cualquier motivo. El programa FreeFileSync permite hacer copias de seguridad de forma sencilla.

Comprobar registros de actividad

Algunos servicios mantienen un registro de la actividad de la cuenta, como dirección IP de los dispositivos con sesión iniciada, ubicación estimada, navegador, fecha y hora, envían correos electrónicos para notificar la realización de acciones críticas como inicio de sesión en dispositivos nuevos, cambio de contraseña o realización de pagos.

Ante dudas de actividad sospechosa se puede consultar estos registros, y comprobar que las notificaciones del servicio legítimo solo llegan como consecuencia de una acción que realiza el usuario y no por actividad de un delincuente. Si hay sospechas fundadas o se detecta actividad fraudulenta hay que cambiar la contraseña si aún es posible.

Que hacer en caso de sufrir un ataque informático

En caso de un ataque informático según su gravedad algunas de las acciones a realizar son recopilar todos los datos posibles del ataque incluyendo los datos que se tenga del delincuente y como se ha producido el ataque, denunciar ante la policía, avisar al banco para que bloqueen la cuenta o tarjeta de crédito para impedir más daños y cambiar de contraseñas de los servicios afectados si aún se puede. En caso de extorsión atender las exigencias de los delincuentes posiblemente no sea una buena idea, en estos casos la opción es denunciar ante la policía.

Conclusión, tómatelo muy en serio

Mantened los dispositivos y programas actualizados y seguros instalados únicamente de fuentes fiables. Conoced las mínimas nociones de los ataques de robo de credenciales y phishing y estar alerta ante mensajes no esperados por cualquier medio, asi como conocer los tipos de ataques habituales e ser capaz de identificarlos.

Internet permite estar conectados con muchas personas que están lejos o no veis en persona a las que queréis, pero también permite a cualquier persona del mundo contactarnos directamente. En las redes sociales se comparte mucha información personal demasiado alegremente (fotos propias, de hijos menores de edad, de otras personas sin su consentimiento, trabajo, …) y en este mundo hay personas que cometen delitos muy graves intencionadamente y conscientemente (robo, extorsión, …). La información pública y las redes sociales son un filón para ellos para realizar ataques informáticos.